Blog:2021-07-18

Pas assez de temps[modifier | modifier le wikicode]

Le temps me manque en ce moment pour publier tout ce que j'aimerais publier.

Demain, 19 juillet, c'est le jour de la conférence des Présidents au Sénat.

Nous saurons donc demain si le Sénat prévoit d'inscrire à son ordre du jour la #PPLAnimaux.

J'ai trouvé l'information sur la page Facebook de l'association CAP Animaux.

J'ai commencé à rédiger la page sur le livre L'incrimination de la zoophilie de Maëva Gallimard, qui est une source de lumière aveuglante en ces temps obscures.

Sinon toujours aucune nouvelle de l'instruction judiciaire lancée contre AnimalZooFrance.com

Bonne fin de week-end à tout le monde.

Les appels à la haine[modifier | modifier le wikicode]

Je viens de voir cette vidéo d'Animal Cross : https://www.youtube.com/watch?v=Yhb9F4TlxHg

On retrouve, évidement, dans la description de la vidéo, un appel aux dons (ben oui, parce qu'être à la tête d'une société qui a prêt de 200.000 € de CA en 2020[1] , Median Conseil pour ne pas la nommer, semble ne pas être suffisant pour défendre la cause animale).

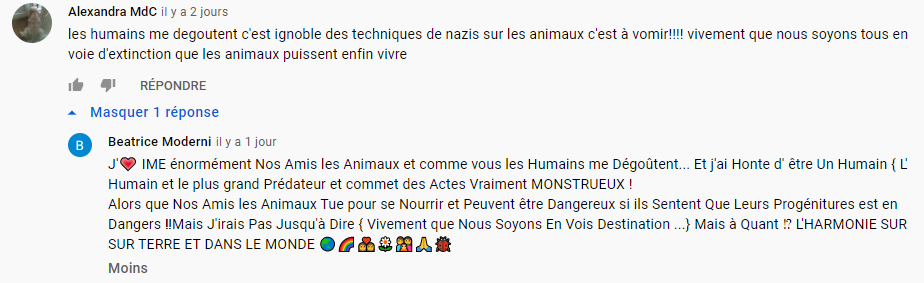

On retrouve également les différents appels à la haine dans les commentaires de la vidéo :

Des techniques terroristes - Choisir un bon mot de passe[modifier | modifier le wikicode]

Je reprends ce sujet qui me pose un gros problème de conscience depuis des années.

J'en parlais lorsque j'ai rédigé le guide des bonnes pratiques en cas de garde à vue.

Je me suis reposé sur la protection des données et leur chiffrement.

Je me suis posé la question de savoir si le chiffrement que j'utilise sera assez complexe face à une tentative d'attaque par brute force (attaque qui vise à essayer tous les mots de passe un par un).

Je me débrouille toujours pour ne pas connaitre directement ces mots de passe, parce que j'ai de gros problèmes de mémoire, mais surtout que les mots de passe les plus complexes sont en fait les plus simples : les passphrase ou, en bon français, les phrases de passe.

Exit donc les "4%ujf20ZEjfè" trop complexes à se souvenir, et surtout, trop courts.

Un bon mot de passe peut être simplement un dialogue d'un film, un couplet d'une chanson, un paragraphe d'un livre.

Ce mot doit :

- être assez long (plus de 40 caractères)

- comporter au moins 5 majuscules

- comporter au moins 5 caractères de ponctuations : , (virgule), . (point), ; (point virgule), : (deux points), ? (point d'interrogation), ! (point d'exclamation), etc

- comporter au moins 3 caractères non utilisés dans nos phrases courantes : / (slash), \ (anti-slash), | (pipe), _ (underscore), {} (accolades), % (pourcentage), etc

- le reste en minuscule

Les caractères que vous allez utiliser forment ce que l'on appelle, en informatique, l'entropie.

Pour attaquer un mot de passe suivant la technique de la brute force, en essayant tous les mots de passe possibles, l'attaquant va devoir tester toutes les combinaisons possibles.

Les systèmes actuels étant très performants et capables de tester plus d'un millions de mots de passe à la seconde, il est bon d'avoir une idée du fonctionnement de cette attaque informatique qui vise à casser un mot de passe.

Si vous utilisez une pass-phrase d'environs 50 caractères, par exemple un dialogue de film (j'ai volontairement fait sauter les caractères spéciaux) :

- theresenestpasmocheellenapasunphysiquefacilecestdifferent

L'entropie de cette pass-phrase est assez faible : chaque caractère est une minuscule.

Ce qui signifie que pour chaque lettre de votre mot de passe, il y a 26 possibilités (nombre de lettres dans l'alphabet).

Si l'attaquant sait que votre mot de passe fait 57 caractères en minuscules, il devra essayer :

26x26x26x26x...x26 (57 itérations), c'est à dire en mathématiques : 2657 = ...

Bon, il faut que je revoie mes méthodes de calcul, parce quelque chose doit clocher.

Je pensais qu'une pass-phrase de 57 caractères minuscules était trop simple à trouver en attaque brute-force, mais peut être pas tant que ça.

Il y a 2657 possibilités à tester. Si on estime 1 semaine de calcul au maximum, donc 1x7x24x60x60 = 604800 secondes, alors il faudrait que l'attaquant puisse tester 2657 / 604800 = 7,4450745671234034710314892755964e+74 mots de passe par seconde.

Je ne pense pas qu'un tel système existe actuellement. Même basé sur des GPU ultra-performant.

J'ai du me tromper dans mes calculs, je regarde ça au plus vite et je vous redis quoi.